Especialización en Seguridad Informática

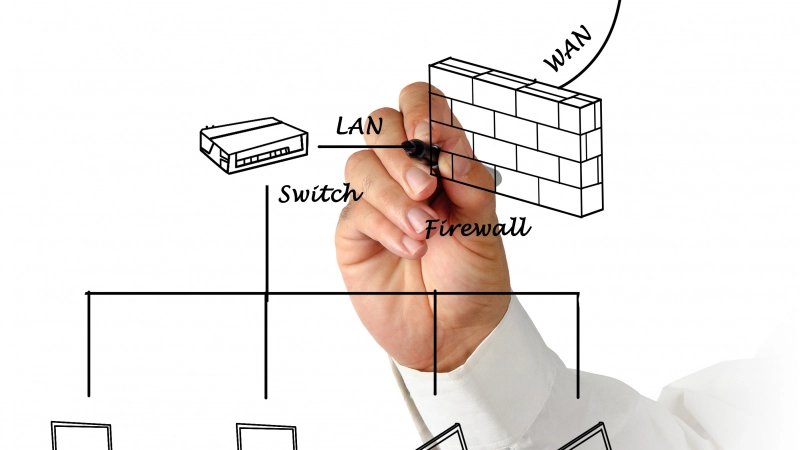

Gracias a este en Curso de Especialización en Seguridad Informática podrás formarte en un sector que está en constante evolución, dónde es fundamental comprender los principios de confidencialidad, integridad y disponibilidad de la información, así como identificar y abordar las vulnerabilidades en sistemas Windows, Unix y Mac OS. Las políticas de seguridad son las bases de una estrategia efectiva de protección de datos y sistemas, y su diseño adecuado es esencial para mantener la integridad de una organización.

También, la aplicación de estrategias de seguridad como “Menor Privilegio” se ha convertido en una necesidad para protegerse contra las amenazas cada vez más variadas. Además, contarás con un equipo de profesionales especializados en la materia.

Duración

6 meses

A quién va dirigido

Este Curso de Especialización en Seguridad Informática está dirigido a profesionales IT, administradores de sistemas, auditores de seguridad y cualquier persona interesada en fortalecer sus habilidades en seguridad informática. También es ideal para empresas que desean capacitar a su personal en la protección de datos y sistemas.

Aprenderás a

Este Curso de Especialización en Seguridad Informática está dirigido a profesionales IT, administradores de sistemas, auditores de seguridad y cualquier persona interesada en fortalecer sus habilidades en seguridad informática. También es ideal para empresas que desean capacitar a su personal en la protección de datos y sistemas.

Campo Laboral

Los estudiantes que completen este Curso de Especialización en Seguridad Informática estarás preparado/a para desempeñar roles clave en ciberseguridad, como analista de seguridad, administrador de redes seguras, consultor de seguridad informática o especialista en respuesta a incidentes. También podrás trabajar en diferentes organizaciones tecnológicas.

Plan de estudios

MÓDULO 1. GESTIÓN DE LA SEGURIDAD INFORMÁTICA

UNIDAD DIDÁCTICA 1. INTRODUCCIÓN A LA SEGURIDAD

- Introducción a la seguridad de información

- Modelo de ciclo de vida de la seguridad de la información

- Confidencialidad, integridad y disponibilidad. Principios de protección de la seguridad de la información

- Tácticas de ataque

- Concepto de hacking

- Árbol de ataque

- Lista de amenazas para la seguridad de la información

- Vulnerabilidades

- Vulnerabilidades en sistemas Windows

- Vulnerabilidades en aplicaciones

- Vulnerabilidades en sistemas Unix y Mac OS

- Buenas prácticas y salvaguardas para la seguridad de la red

- Recomendaciones para la seguridad de su red

UNIDAD DIDÁCTICA 2. POLÍTICAS DE SEGURIDAD

- Introducción a las políticas de seguridad

- ¿Por qué son importantes las políticas?

- Qué debe de contener una política de seguridad

- Lo que no debe contener una política de seguridad

- Cómo conformar una política de seguridad informática

- 6.Hacer que se cumplan las decisiones sobre estrategia y políticas

UNIDAD DIDÁCTICA 3. AUDITORIA Y NORMATIVA DE SEGURIDAD

- Introducción a la auditoría de seguridad de la información y a los sistemas de gestión de seguridad de la información

- Ciclo del sistema de gestión de seguridad de la información

- Seguridad de la información

- Definiciones y clasificación de los activos

- Seguridad humana, seguridad física y del entorno

- Gestión de comunicaciones y operaciones

- Control de accesos

- Gestión de continuidad del negocio

UNIDAD DIDÁCTICA 4. ESTRATEGIAS DE SEGURIDAD

- Menor privilegio

- Defensa en profundidad

- Punto de choque

- El eslabón más débil

- Postura de fallo seguro

- Postura de negación establecida: lo que no está prohibido

- Postura de permiso establecido: lo que no está permitido

- Participación universal

- Diversificación de la defensa

- Simplicidad

UNIDAD DIDÁCTICA 5. EXPLORACIÓN DE LAS REDES

- Exploración de la red

- Inventario de una red. Herramientas del reconocimiento

- NMAP Y SCANLINE

- Reconocimiento. Limitar y explorar

- Reconocimiento. Exploración

- Reconocimiento. Enumerar

UNIDAD DIDÁCTICA 6. ATAQUES REMOTOS Y LOCALES

- Clasificación de los ataques

- Ataques remotos en UNIX

- Ataques remotos sobre servicios inseguros en UNIX

- Ataques locales en UNIX

- ¿Qué hacer si recibimos un ataque?

MÓDULO 2. GESTIÓN DE INCIDENTES DE SEGURIDAD INFORMÁTICA

UNIDAD DIDÁCTICA 1. SISTEMAS DE DETECCIÓN Y PREVENCIÓN DE INTRUSIONES (IDSIPS)

- Conceptos generales de gestión de incidentes, detección de intrusiones y su prevención

- Identificación y caracterización de los datos de funcionamiento del sistema

- Arquitecturas más frecuentes de los IDS

- Relación de los distintos tipos de IDS/IPS por ubicación y funcionalidad

- Criterios de seguridad para el establecimiento de la ubicación de los IDS/IPS

- Definición de políticas de corte de intentos de intrusión en los IDS/IPS

- Análisis de los eventos registrados por el IDS/IPS

- Relación de los registros de auditoría del IDS/IPS

- Establecimiento de los niveles requeridos de actualización, monitorización y pruebas del IDS/IPS

UNIDAD DIDÁCTICA 2. RESPUESTA ANTE INCIDENTES DE SEGURIDAD

- Procedimiento de recolección de información relacionada con incidentes de seguridad

- Exposición de las distintas técnicas y herramientas utilizadas para el análisis y correlación de información y eventos de seguridad

- Proceso de verificación de la intrusión

- Naturaleza y funciones de los organismos de gestión de incidentes tipo CERT nacionales e internacionales

- Establecimiento de las responsabilidades

- Categorización de los incidentes derivados de intentos de intrusión

- Establecimiento del proceso de detección y herramientas de registro de incidentes

- Establecimiento del nivel de intervención requerido en función del impacto previsible

- Establecimiento del proceso de resolución y recuperación de los sistemas

- Proceso para la comunicación del incidente a terceros

UNIDAD DIDÁCTICA 3. CONTROL MALWARE

- Sistemas de detección y contención de Malware

- Herramientas de control de Malware

- Criterios de seguridad para la configuración de las herramientas de protección frente a Malware

- Determinación de los requerimientos y técnicas de actualización de las herramientas de protección frente a Malware

- Relación de los registros de auditoría de las herramientas de protección frente a Malware

- Establecimiento de la monitorización y pruebas de las herramientas de protección frente a Malware

- Análisis de Malware mediante desensambladores y entornos de ejecución controlada

También te puede interesar